Ce que nous dévoilent les écoutes de la NSA… sur nous-même.

Bien sûr, il y a en arrière plan des arguments intéressants pour les européens afin de négocier de manière équitable le futur libre échange avec les USA, mais ces affaires d’espionnage sont également un révélateur sur la nature humaine.

L’asservissement par les machines.

En matière d’asservissement de l’Homme par les machines, MATRIX était un film avant-gardiste par rapport à notre époque, car le film sorti en 1999, est une histoire qui raconte une société futuriste où les êtres humains naissent esclaves des machines, sans en avoir conscience.

En matière d’asservissement de l’Homme par les machines, MATRIX était un film avant-gardiste par rapport à notre époque, car le film sorti en 1999, est une histoire qui raconte une société futuriste où les êtres humains naissent esclaves des machines, sans en avoir conscience.

Or qu’observe-t-on actuellement ? Les nouvelles générations naissent avec une technologie omni-présente qui fait “partie des meubles”. Ce qui en fait des utilisateurs chevronnés. Mais attention : ce n’est pas parce que l’on sait conduire, que l’on connaît le fonctionnement de la mécanique… Or cette mécanique ne fait pas que emmagasiner des données à une échelle mondiale. Elle les trie, les analyse, et les met en forme. Pour qui, pourquoi ? Là est la question.

C’est le même type d’algorithme qui sert les moteurs de recherche à affiner les résultats des requêtes d’un internaute par rapport à un autre, qui va être utilisé par ces “Big Brothers” pour identifier un comportement.

Raison n°1 : le commerce.

Mais la raison d’être de ces algorithmes, et de leur pertinence, est avant tout de satisfaire l’internaute dans ces recherches. Or quand on entre dans un magasin, la satisfaction d’être parfaitement compris par un commerçant n’est-elle pas à son apogée ? Et pour anticiper vos envies, le commerçant doit bien vous connaître. C’est du marketing ciblé.

Le marketing ciblé issu du traitement des informations récoltées par les géants du Web (Google, Apple, Facebook, Twitter, Microsoft…), permettent d’afficher des publicités personnalisées. Le traitement statistique de ces données, permet d’échafauder une probabilité des choix du consommateur. Ce qui n’est pas choquant en soit, si on le compare à un commercial qui vous vend un service ou un produit. On est d’accord : Il est plus intéressant pour le client d’avoir en face de lui un commercial qui est à son écoute, afin de répondre précisément à ses envies.

Le risque : un cloisonnement des esprits.

Mais avoir des résultats de requêtes personnalisés risque de faire apparaître toujours le même type de réponses, et donc occulter d’autres options. Chacun fini par avoir chez les annonceurs, et Google en tête, un profil de consommateur qui par effet boule de neige peut le cloisonner dans un ensemble de réponses à ses questions qui seraient toujours de même type : Je cherche “restaurant”, et j’obtiens des résultats de recherche correspondants toujours à mes goùts. Et si j’avais envie de voir autre chose ? Peut être, mais le confort est un piège édulcoré.

Parlons de citations : Eisenhower disait que la jeunesse est le refus du confort. Et c’est un effort que de se sortir de cette torpeur. Car si l’on regarde à travers les âges, cela ne date pas d’hier. Le petit lapin blanc dans “Matrix” est un clin d’œil à celui dans “Alice aux pays des merveilles” (Lewis Carroll 1865)… L’idée première étant de sortir d’un cadre.

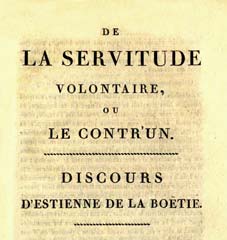

La Boétie en 1549 parlait de la servitude (Discours de la servitude volontaire)… C’est toujours actuel : on est esclaves de ces technologies et de ces entreprises, voire de ces institutions, car on le veut bien. Personne ne nous oblige à mettre notre vie privée sur la place publique. C’est la force de notre ego qui fait le travail de milliers de fourmis imaginaires qu’il aurait fallu embaucher chez Google, Apple, Facebook, et autres, pour aller chercher toutes ces données. Non seulement les individus alimentent volontairement ces bases de données de leurs informations personnelles, mais en prime, ils donnent leur accord pour une utilisation tierce de ces données personnelles, et donc à priori confidentielles. C’est le plus souvent une simple case à cocher qui valide le fait qu’on a lu les conditions générales de vente. Or la case est cochée, mais ces conditions générales de vente ne sont jamais lues la plupart du temps. Et c’est justement là qu’est indiqué en noir sur blanc, que les données récoltées peuvent être utilisées à des fins commerciales.

La Boétie en 1549 parlait de la servitude (Discours de la servitude volontaire)… C’est toujours actuel : on est esclaves de ces technologies et de ces entreprises, voire de ces institutions, car on le veut bien. Personne ne nous oblige à mettre notre vie privée sur la place publique. C’est la force de notre ego qui fait le travail de milliers de fourmis imaginaires qu’il aurait fallu embaucher chez Google, Apple, Facebook, et autres, pour aller chercher toutes ces données. Non seulement les individus alimentent volontairement ces bases de données de leurs informations personnelles, mais en prime, ils donnent leur accord pour une utilisation tierce de ces données personnelles, et donc à priori confidentielles. C’est le plus souvent une simple case à cocher qui valide le fait qu’on a lu les conditions générales de vente. Or la case est cochée, mais ces conditions générales de vente ne sont jamais lues la plupart du temps. Et c’est justement là qu’est indiqué en noir sur blanc, que les données récoltées peuvent être utilisées à des fins commerciales.

Au même titre que le “copié/collé” fut une révolution de par sa facilité par rapport au gain (en quelques secondes on peut copier un livre entier), la case à cocher pour valider un contrat s’inspire de la même facilité, ou pourrait-on parler de fainéantise. Car pour lire un contrat, il faut quand même redoubler de concentration, puisque cela nous concerne personnellement. C’est un paradoxe étant donné qu’en un clic on fait mine de l’avoir lu.

La transparence change l’éthique.

L’exemple du “copié/collé” montre qu’une action ultra simple et presque décérébrée peut avoir des conséquences importantes. Pourquoi ? Principalement parce qu’elle est décérébrée justement : Cela peut s’apparenter au fait de jeter une cigarette par la fenêtre de sa voiture, sur un talus d’herbes sèches, en pleine canicule estivale. Il suffit, non pas d’être bardé de diplômes, mais juste d’un peu de bon sens pour prendre conscience des risques d’incendie liés à ce geste complètement anodin.

Avec l’exemple du “copié/collé” d’un ouvrage ou d’un film, cette action sur le clavier est tellement simple qu’elle à mis à mal le droit d’auteur : Concernant le droit d’image, on peut très facilement utiliser une image publiée sur le web pour la placer ailleurs. Sur une affiche, un document, voire un site pornographique, et là, bien sûr, c’est un peu plus embêtant pour l’intéressé(e) qui en est la victime.

On le constate, entre la période des moines copistes et notre ère de l’immédiateté, c’est la durée de copie qui a changé. Or quand on passe des heures voire de jours à recopier un livre ou une peinture, on a le temps de réfléchir aux conséquences, mais en une fraction de secondes, c’est impossible. Alors avant de cliquer, prenons le temps de la réflexion. Un contrat ne se lie pas en diagonale.

Quelle parade ?

Il y en a bien sûr. Prenons l’exemple d’une tendance qui frappe des connaisseurs (croit-on) de l’informatique.

Il y en a bien sûr. Prenons l’exemple d’une tendance qui frappe des connaisseurs (croit-on) de l’informatique.

Dans le domaine de la création de sites internet, il existe des modules téléchargeables qui viennent compléter les fonctionnalités de certains logiciels de gestion de contenu de sites web (CMS). Ils sont créés par des programmeurs, des groupes, voire des entreprises, et sont librement téléchargeables pour venir se greffer sur le CMS. Or depuis quelque temps, on observe quelques modules, qui même téléchargés depuis un site officiel, sont vérolés. Et donc, une fois greffés sur le CMS, possèdent en plus de leur fonctionnalité officielle, la désagréable tendance à réaliser des opérations frauduleuses à partir du site infecté. La plupart du temps, le serveur va être ainsi utilisé comme relais par des flux pirates. Concrètement, les ressources du serveur vont être a un niveau anormalement élevé.

Dans ce cas, la parade est relativement simple : comme nous avons là un module sous licence libre GNU (General Public License – GPL, Fr Licence Publique Générale), avec un code ouvert, que l’on peut donc inspecter, il suffit de rechercher des instructions en clair qui pointent vers des sites à priori inconnus, ou en crypté avec par exemple un début de ligne de code qui commence par “base64….” puis des instructions cryptées.

Ce qui est important de comprendre ici, c’est que l’on est libre de regarder dans le code pour voir si tout est “propre”. Mais là aussi la facilité nous gagne : ces modules s’installent maintenant d’un simple clic, avec une installation directement de serveur à serveur. Pourquoi perdre son temps à regarder des lignes de code ?

Ce qui est vrai pour un petit module encodé sur quelques lignes, l’est également pour des logiciels plus importants voire pour des systèmes d’exploitation. Sur le même principe, on ne peut pas savoir où vont les flux d’information quand ils passent par un aiguillage opaque qui possède des tuyaux inconnus qui prennent des directions tout aussi inconnues. Même si c’est entre trois ou quatre collaborateurs, vous partageriez une réponse à un appel d’offre sur un cloud privé et sécurisé ? Que dire d’un brevet en cours de rédaction ? Il y a bien d’autres exemples où le secret touche parfois à l’intégrité d’un projet ou une entreprise.

Prenons alors un aiguillage démontable !… Au moins on pourrait voir les directions que prennent les différents tuyaux. Ce type de concept n’est certainement pas distribué par les géants comme Microsoft Apple et consorts. Il s’agit bien sûr des logiciels libres.

Le bouclier, c’est le logiciel libre : On contrôle la machine au lieu de se faire asservir par elle.

Ce qui caractérise ce type de logiciel, est qu’il est ouvert au niveau du code qui le compose : on peut avoir accès aux lignes de code. Donc voir exactement son fonctionnement, et en conséquence, avoir la possibilité de l’améliorer, et bien sûr, de publier ces améliorations. Ces logiciels sont soutenus par une communauté de programmeurs et évoluent grâce à cette dernière. On peut donc créer des fonctionnalités sur mesure, et par le fait, contrôler l’outil informatique, support des flux d’informations.

Prenons l’exemple des fichiers de projets de montage vidéo. Le logiciel de montage Kdenlive s’enregistre en format XML, et avec un simple bloc-note, il est possible de voir toutes les instructions nécessaires au rendu du film vidéo final. Il en va de même pour des logiciels d’authoring DVD. C’est là aussi du XML avec cette alternative de corriger des instructions plus rapidement, avec un simple “rechercher/remplacer”, en utilisant cette fonctionnalité du bloc-note.

.

Voici quelques exemples de logiciels libres VS logiciels propriétaires :

En remplacement des moteurs de recherche Yahoo, Bing et Google, il y a : DuckDuckGo Metager Startpage

Navigateurs web Safari, Chrome, Internet Explorer et Opera : Mozilla Firefox, Tor, JonDonym ou Onion Browser

Messageries Yahoo Mail, Gmail, Microsoft Outlook, préférez Autistici, Riseup ou Mykolab

Pour chatter, au lieu de GTalk, AOL Instant messenger, Apple iMessage, Viber et WhatsApp : TorChat, Xabber, Bitlbee, ChatSecure ou Pidgin

Vidéo conférence, pour remplacer Facetime, GoogleHangouts, GoogleTalk ou Skype : Jitsy, Mumble ou Linphone

Pour compléter le tout : Tails, un système d’exploitation portable et sécurisé (un des meilleurs).

Liste plus complète :

http://www.linux-nantes.org/DOC/liste-equivalences-logicielles.html

Articles connexes :

http://www.wondershare.fr/video-editing-tips/after-effect-alternative.html

POUR PLUS D’INFORMATIONS

OU UNE DEMANDE SUR MESURE :

CONTACTEZ-NOUS…